Sécurité numérique : tout savoir sur le téléphone PGP

La sécurité numérique est devenue une préoccupation majeure à l'ère du tout-connecté.…

Ces virus informatiques qui ont marqué l’histoire du web

Oubliez les codes sources complexes et les pare-feu ultra-sophistiqués : parfois, une…

Authentification : processus et fonctionnement expliqués en détail

Rien ne ressemble moins à une faille informatique qu'un mot de passe…

Clé privée : CSR, signature électronique et sécurité numérique

Un certificat SSL/TLS ne peut être délivré sans la création préalable d'un…

Le meilleur antivirus pour sécuriser votre ordinateur au Canada

Un ordinateur laissé sans protection, c'est l'équivalent d'une porte entrouverte dans une…

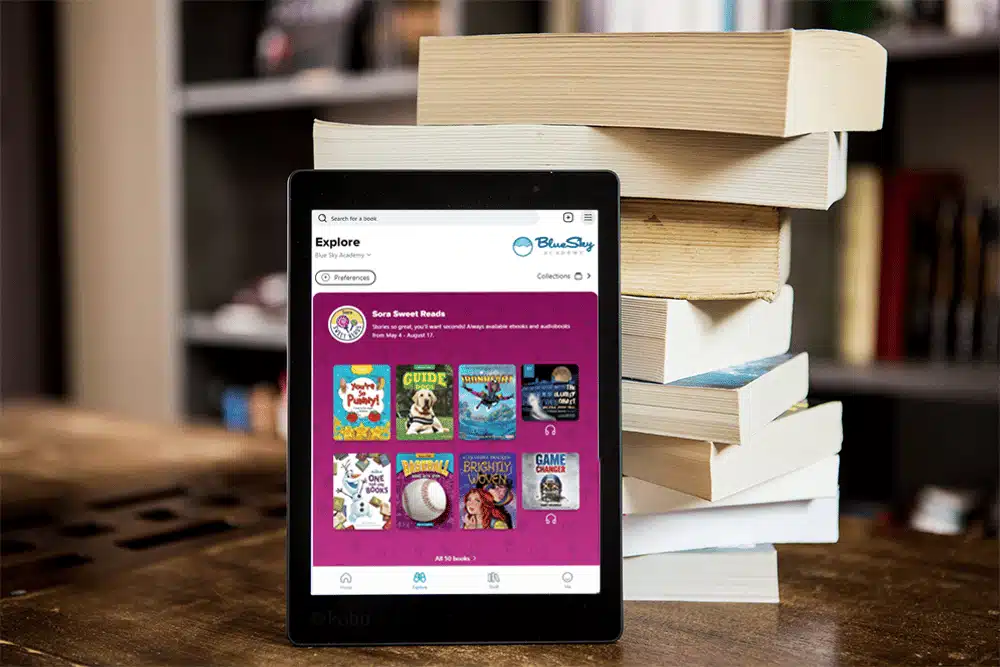

Les meilleures pratiques pour protéger votre webmail académique de Lyon

À première vue, sécuriser son webmail académique à Lyon pourrait sembler relever…

Sécuriser données informatiques : conseils stratégiques et bonnes pratiques

Un mot de passe complexe ne suffit plus à stopper une attaque…

Ransomwares : décryptage de la technique de cyberattaque

Un paiement en cryptomonnaie n'offre aucune garantie de restitution des fichiers après…

Réinstaller Authenticator : les étapes essentielles à suivre !

Réinstaller Authenticator peut sembler complexe, mais c'est une tâche essentielle pour garantir…

Sécuriser votre compte webmail de l’académie de Lyon : astuces indispensables

Les comptes webmail de l'académie de Lyon contiennent souvent des informations sensibles.…

Différence entre mot de passe Gmail et Google : lequel choisir ?

Un compte Gmail ne dispose pas d'un mot de passe dédié. L'accès…

Protégez efficacement vos appareils et votre réseau wifi chez vous

Un simple code Wi-Fi oublié sur un post-it peut suffire à ouvrir…

Identifier et supprimer un virus informatique sans se tromper

Un simple fichier joint peut suffire à mettre un système informatique à…

Auditeur cybersécurité : devenir expert en sécurité informatique

Un audit de sécurité informatique ne se limite jamais à une simple…

Devenir hacker : quel métier choisir ?

65 000 postes de cybersécurité restent vacants en Europe. Là où les…

Cinq concepts de sécurité : maîtrisez-les pour protéger votre environnement

Le chiffrement intégral ne suffit pas à garantir l'intégrité des données face…

Bloquer les e-mails de phishing dans Outlook : Astuces efficaces pour une sécurité renforcée

Un e-mail frauduleux parvient à franchir les filtres Outlook toutes les 99…

Motivations principales des hackers : comprendre leur stratégie et objectifs

Un groupe de hackers bien organisé peut disposer d'autant de moyens qu'une…

Contrôles de sécurité dans le développement de logiciels : exemples clés à connaître

Une vulnérabilité découverte après la mise en production coûte en moyenne trente…

Cyberharcèlement et ses conséquences : comprendre l’impact sur les victimes

Le cyberharcèlement est devenu une préoccupation majeure à l'ère numérique, touchant des…

Comment protéger vos fichiers secrets au format DOCX : méthodes et techniques

Un fichier DOCX qui se volatilise, ce n'est pas une fantaisie d'informaticien…

Gestion des vulnérabilités : tout savoir sur cette pratique essentielle pour la sécurité en ligne

Selon le rapport annuel du Ponemon Institute, 60 % des failles exploitées…

Exigences de sécurité : les trois fondamentales à respecter !

La législation ne laisse aucun espace à l’à-peu-près : garantir la sécurité…

RIB : Les Données Sensibles à Protéger

Les relevés d'identité bancaire (RIB) contiennent des informations majeures telles que les…

Code d’authentification : où le trouver facilement ?

Il suffit parfois d’un simple code pour transformer la routine numérique en…

Audits ISO 27001 : qui réalise ces évaluations de sécurité informatique ?

Un homme que personne ne connaît traverse le couloir, carnet serré contre…

Sécurité et confidentialité dans la messagerie académique Nancy-Metz

La messagerie académique Nancy-Metz est devenue un outil essentiel pour les étudiants…

Signification du 34 22 : histoire et origine en France

Le 34 22 n’a jamais figuré dans la liste officielle des numéros…

Supprimer fausses alertes virus McAfee : les solutions efficaces à connaître

Des pop-ups McAfee continuent d’apparaître sur Mac, même sans installation préalable du…

Stopper un brouteur : conseils efficaces pour vous protéger contre les arnaques en ligne

Un faux profil peut usurper une identité sans éveiller le moindre soupçon,…

Sécurité du cloud : Les avantages comparés et expliqués !

Un simple clic sur "envoyer" et, sans bruit, vos données prennent la…

But de l’authentification : pourquoi et comment sécuriser les accès ?

Un badge oublié, un mot de passe griffonné : il suffit parfois…

Code confidentiel : astuces pour y accéder en toute sécurité

Les codes confidentiels sont devenus omniprésents dans la vie quotidienne, protégeant des…

Meilleurs logiciels antimalware gratuits : comparatif et avis 2025

Avec l'augmentation constante des cybermenaces, protéger son ordinateur devient une priorité absolue.…

Signes de phishing : quels sont les plus fréquents ? Décryptage et conseils essentiels

Les tentatives de phishing se multiplient et deviennent de plus en plus…

Cybersécurité : Exercices pour renforcer votre protection en ligne

Les menaces numériques ne cessent de croître, et les individus se retrouvent…

L’impact de l’AES 256 sur la protection des données sensibles dans l’IIoT

La sécurité des données est devenue fondamentale avec l'essor de l'Internet industriel…

Données sur le cloud : Avantages, inconvénients et bonnes pratiques à connaître

Les entreprises adoptent de plus en plus le stockage de données sur…

Dératisation et sécurité informatique : protéger votre bureau des nuisibles

La protection de votre bureau contre les nuisibles ne se limite pas…

Optimiser la protection de votre entreprise grâce à la formation en cybersécurité

Face à l'évolution rapide des cybermenaces et aux coûts croissants des violations…

Pensez à la sécurité lorsque vous utilisez les réseaux sociaux

De nombreuses personnes affirment ne pas avoir confiance aux réseaux sociaux. Néanmoins,…

Comment protéger les données d’une entreprise ?

En tant qu’entreprise, il est très important de protéger ses données, car…

Protégez vos données en ligne avec un mot de passe sécurisé

Que ce soit pour se connecter à son compte bancaire en ligne,…

Les moteurs de navigation qui protègent le mieux votre vie privée

Le navigateur est devenu aujourd’hui un champ de bataille essentiel pour la…